SSO 功能适用于 企业套餐。

配置单点登录(SSO)

Okta

在 Mintlify 控制台中配置 Okta SSO

- 在 Mintlify 控制台中,前往 Single Sign-On 页面。

- 点击 Configure。

- 选择 Okta SAML。

- 复制 Single sign on URL 和 Audience URI。

在 Okta 中创建 SAML 应用

- 在 Okta 中,在 Applications 中使用 SAML 2.0 创建一个新的应用集成。

-

输入来自 Mintlify 的以下信息:

- Single sign on URL:你从 Mintlify 控制台复制的 URL

- Audience URI:你从 Mintlify 控制台复制的 URI

- Name ID Format:

EmailAddress

-

添加以下属性声明:

Name Name format Value firstNameBasic user.firstNamelastNameBasic user.lastName

Microsoft Entra

在 Mintlify 控制台中配置 Microsoft Entra SSO

- 在 Mintlify 控制台中,导航到 Single Sign-On 页面。

- 点击 Configure。

- 选择 Microsoft Entra ID SAML。

- 复制 Single sign on URL 和 Audience URI。

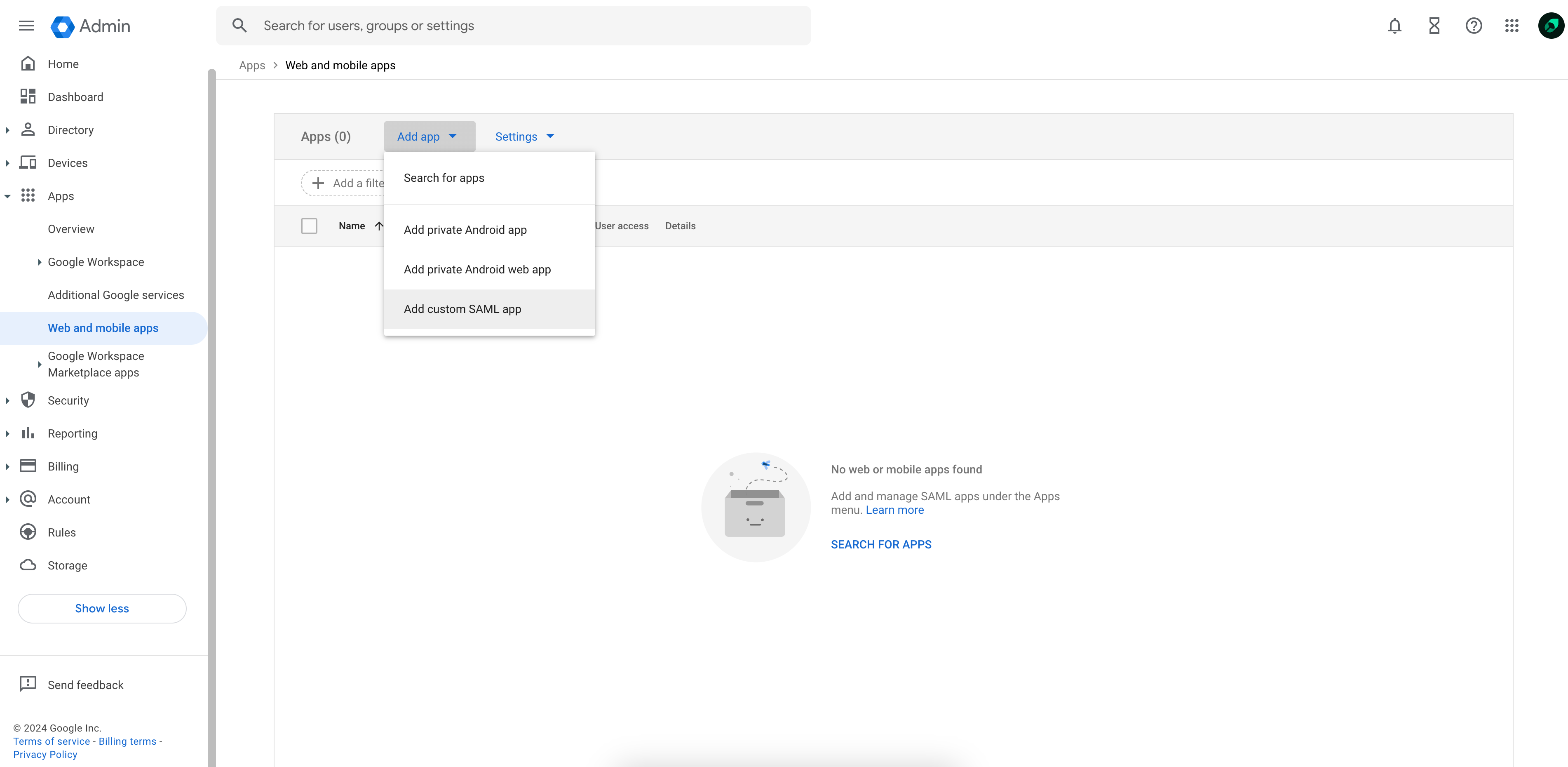

在 Microsoft Entra 中创建企业应用程序

- 在 Microsoft Entra 中,导航到 Enterprise applications。

- 选择 New application。

- 选择 Create your own application。

- 选择 “Integrate any other application you don’t find in the gallery (Non-gallery)”。

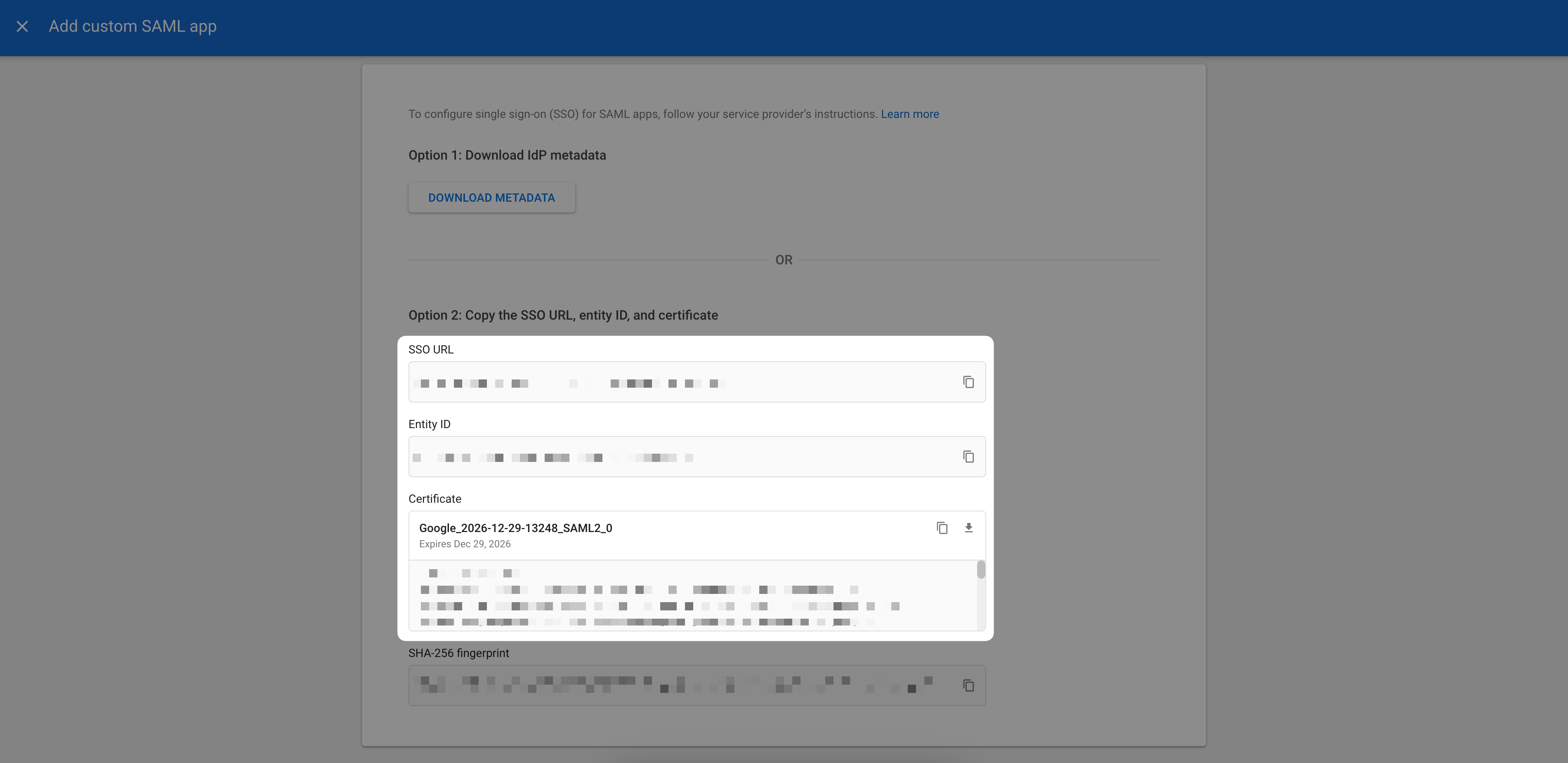

在 Microsoft Entra 中配置 SAML

- 在 Microsoft Entra 中,导航到 Single Sign-On。

- 选择 SAML。

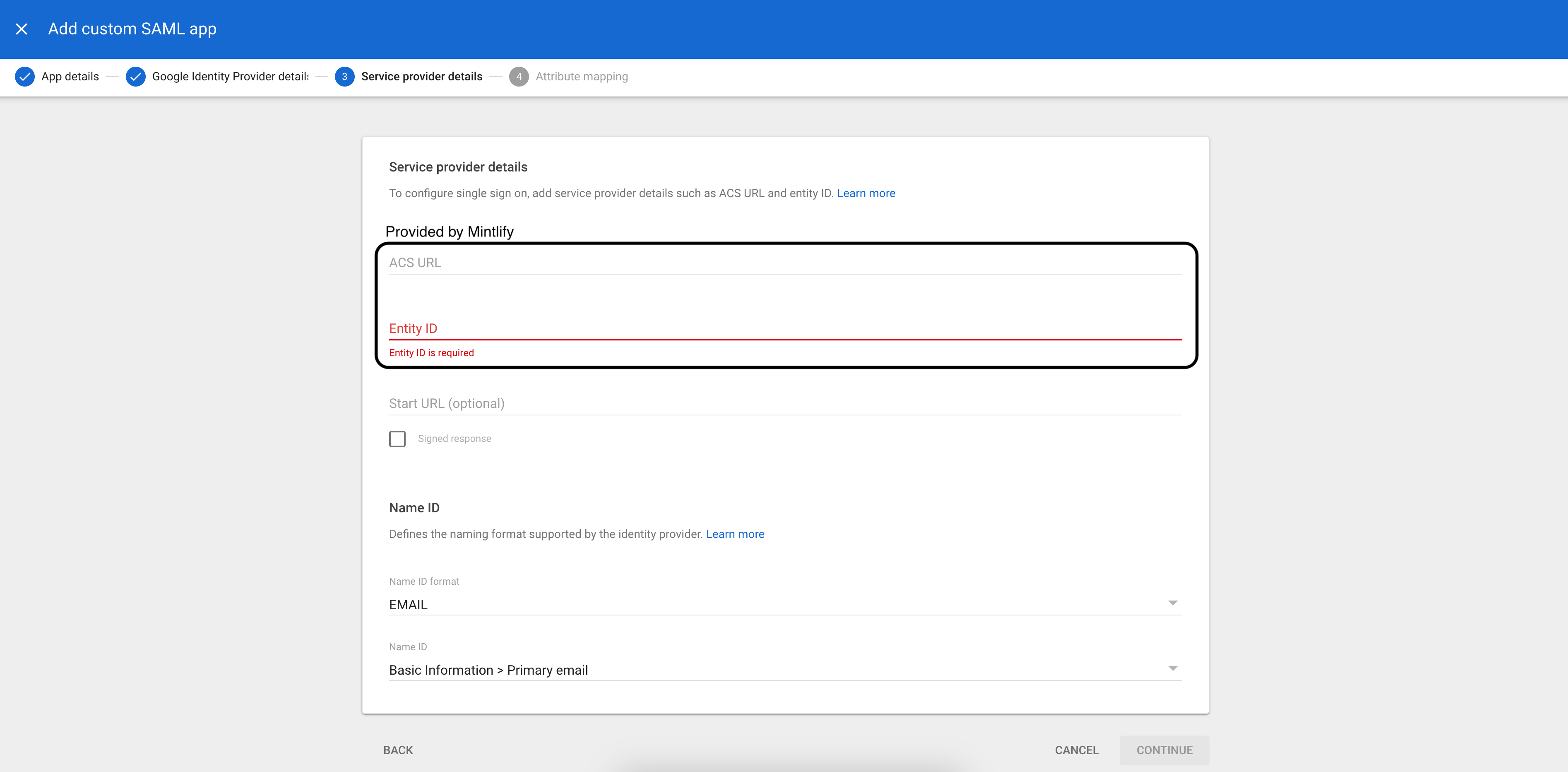

- 在 Basic SAML Configuration 下,输入以下内容:

- Identifier (Entity ID):来自 Mintlify 的 Audience URI

- Reply URL (Assertion Consumer Service URL):来自 Mintlify 的 Single sign on URL

在 Microsoft Entra 中配置 Attributes & Claims

- 在 Microsoft Entra 中,导航到 Attributes & Claims。

- 在 “Required Claim” 下选择 Unique User Identifier (Name ID)。

- 将 Source 属性更改为

user.primaryauthoritativeemail。 - 在 Additional claims 下创建以下内容:

名称 值 firstNameuser.givennamelastNameuser.surname

JIT 即时预配

更改或移除 SSO 提供商

- 在控制台中前往 Single Sign-On 页面。

- 点击 Configure。

- 选择你的首选 SSO 提供商,或选择不使用 SSO。